En teknisk miniräknare har funktionen Y^x - vilket menas Y*Y*Y*...*Y x antal gånger (och tillåter också att x kan vara flyttal)

alla skrivbara ASCII-tecken räknas till 95 st - 94 st om mellanslag undantas

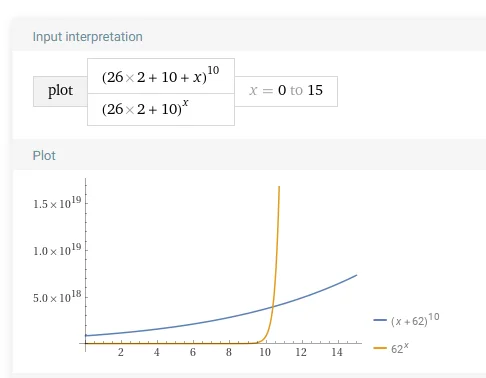

Så för 12 tecken password kan skrivas som 94¹² - dvs 94*94*94*...*94 tolv gånger vilket ger en entropi på 425.9*10²¹ olika möjliga kombinationer. Dela detta med 1*10¹² (tester per sekund) * 3600 (antal sekunder på en timme) * 24 (timmar på dygn) * 365 (antal dagar på året) = 15091 år och för 50% chans att hitta rätt så måste man ha räknat igenom halva mängden kombinationer dvs. 7546 år om man gör 1000 miljarder tester i sekunden.

Skulle man prova med 13 tecken så är det 94 gånger mer kombinationer än vid 12 tecken, dvs. 94¹³ ger 447*10²³ olika kombinationer.

svårigheten att räkna igenom alla alternativ ökar markant - istället för 7546 år för att komma igenom 50% vid 1000 miljarder tester per sekund så tar det med 13 tecken nu 1.4 miljoner år att nå 50% för att man la till ett enda tecken i sin password.

Med diceware-passfras är det samma sak - där har man en ord-alfabete (ordlista) på 7776 poster att välja mellan

med 6 ord blir det då 7776⁶ = 221.1 * 10²¹ ger att det tar 7010 år att räkna igenom hela volymen med 1000 miljarder tester i sekunden och man når 50% vid 3505 år. - även om använda ordlista är publik och alla känner till den och vet att den användes för att skapa passfrasen - så hjälper det inte i försöken att kunna hacka det fortare om passfrasen är sant slumpmässigt framtagen.

skulle vi ha 7 ords passfras - slumpade ur diceware-alfabetet så blir det 7776⁷ = 1.719 * 10²⁷ kombinationer - om vi kör hela raddan ovan igen så är vi uppe i 54.5 miljoner år för att räkna igenom alla kombinationer och för 50% ligger man då 27.26 miljoner år.

med andra ord antalet tecken i password och antalet ord i passfrasen är kung när det gäller att göra det svårhackat - så länge man låter dessa slumpas fram maskinellt eller med fysiska processer som vitt brus i grunden (eller med fysiska tärningskast vilket var dicewares idé när det gäller att välja passfras).

- så fort hjärnan skall hitta på något 'slumpmässigt' så kanske angreppet bara tar dagar och veckor... då algoritmerna, reglerna och filtren i hashcat, john the ripper och en bunt till har med olika analyser av befintliga läckor hittat huvuddragen hur folk gör när de skapar password och provar med det först och lyckas väldigt ofta - för vi människor gör ungefär på samma sätt vid samma situationer och undviker väldigt många alternativ som man tror att man inte kan lära sig utantill (vilket är korrekt) vilket gör att en 85 bitar starkt password om det är maskinslumpat hamnar under 50 bitar i styrka och kan knäckas på dagar och veckor när den tänks ut av hjärnor för att vi för ofta tänker på samma sätt när vi forceras att skapa 'slumpmässiga' password och passfraser.

tillägg:

enligt https://haveibeenpwned.com så är det nu ca 12.96 miljarder läckta unika password

det motsvarar att man utnyttjat 0.00000000000002723 (2.723 * 10⁻¹⁴) -del av antalet möjliga kombinationer som har läckt gentemot antalet möjliga kombinationer som går att skapa med en 12-teckens password.

Det fins alltså ordentligt med armbågsutrymme för nya varianter av password på 12 tecken storlek som _inte_ fins med i listan innan man börja krocka med någon annan som skapar en likadan kombination.