Det kan aldrig bli fel med mekanisk destruktion

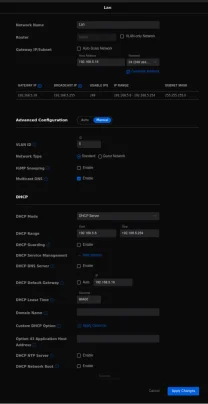

Boosta ditt hemnätverk med VLAN. Du kommer inte tro dina ögon när du ser hur många den här användaren har!

CPU: 5900x. Mem:64GB@3200 16-17-17-34-1T. (ImDIsk)

GPU: 1080 Ti@ca 6-7%OC. Sound: SB-Z -> toslink (DTS)-> old JVC. MB Realtek to Z-2300 for VOIP.

Det kan aldrig bli fel med mekanisk destruktion

Desktop: Ryzen 5800X3D || MSI X570S Edge Max Wifi || Sapphire Pulse RX 7900 XTX || Gskill Trident Z 3600 64GB || Kingston KC3000 2TB || Samsung 970 EVO Plus 2TB || Samsung 960 Pro 1TB || Fractal Torrent || Asus PG42UQ 4K OLED

Proxmox server: Ryzen 5900X || Asrock Rack X570D4I-2T || Kingston 64GB ECC || WD Red SN700 1TB || Blandning av WD Red / Seagate Ironwolf för lagring || Fractal Node 304

Ryzen 7 7800X3D

64gb Corsair cl30 6000mhz

MSI MAG B650 Tomahawk WiFi

Sapphire RX 7900 XTX

Acer 32" Predator XB323QKNV 4K